Seguridad WEB

Introducción

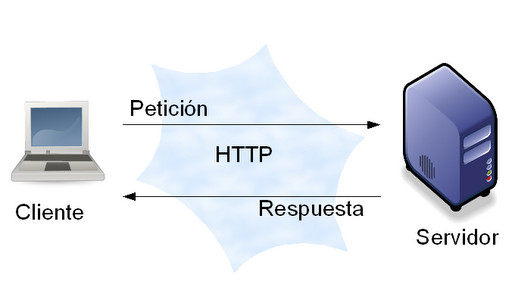

La seguridad web es de las cosas más importantes en la informática y/o en las aplicaciones del mundo. ¿Qué es la seguridad WEB? Es el impedimento de acciones no autorizadas que pueden causar daños o alterar cierto sistema. Hoy en día se sufre de muchos ataques o atentados contra los programas o servidores por aquellos llamados hackers.

Los riesgos contra la seguridad

Existen 2 riesgos, los cuales son:

- La Amenaza: Que es la posibilidad de violación de la seguridad, existe cuando hay una circunstancia, acción o evento que pudiera romper la seguridad. Es un peligro posible que podría explotar una vulnerabilidad.

- El Ataque: Es un asalto a la seguridad del sistema derivado de una amenaza. Es decir, un acto para eludir los servicios de seguridad y violar la política de seguridad de un sistema. O cualquier acción que comprometa a la seguridad de la información de una organización. Existen 2 tipos de ataques:

- Ataque Pasivo: Son la forma de escucha o de observación no autorizadas en las transmisiones. El objetivo es obtener información que se transmite. Estos

ataques son muy difíciles de detectar, ya que no implican alteración en los

datos. Ni el emisor ni el receptor son conscientes de la tercera persona que

lee los mensajes. Para contrarrestarlos se usan los cifrados de datos. Existen dos tipos:

- Obtención de contenido de Mensajes

- Análisis de Tráfico

- Ataque Activo: Que implican alguna modificación en el flujo de datos, o la creación de uno falso. Se divide en 4 categorías:

- Suplantación

- La Repetición

- Modificación de Mensajes

- Interrupción de Servicio

Para contrarrestar los ataques existen distintos servicios de seguridad, que mejoran la seguridad de los sistemas, el procesamiento de

datos y la transferencia de información de una organización. Hacen uso de uno o más mecanismos para proporcionar su servicio. Los mecanismo de seguridad son diseñados para detectar los ataques y restablecerse

de ellos.

Aquí se presenta una tabla de "Ataques vs Mecanismos de Seguridad".

CONCLUSIÓN

La seguridad es importante bajo la protección o/e integridad de los datos el no protegerlos conlleva a quitar privacidad o hasta fraudes, hay muchos mecanismos de seguridad que detectan los ataques, pero pueden ser burlados, se tienen que crear aún más mecanismos, no es totalmente seguro, ya que los ataques evolucionan con la seguridad.

Referencias

William Stallings, 2004, Fundamentos de Seguridad en Redes. Aplicaciones y Estándares. Madrid,España. Pearson Educación.

Ataque Informático, EcuRed, sin fecha,